Чтобы считаться совместимыми с Android, реализации устройств должны соответствовать требованиям, представленным в документе Android Compatibility Definition Document (CDD) . Android CDD оценивает безопасность биометрической реализации с использованием архитектурной безопасности и поддельности .

- Архитектурная безопасность: устойчивость биометрического конвейера к компрометации ядра или платформы. Конвейер считается безопасным, если компрометация ядра и платформы не дает возможности считывать необработанные биометрические данные или вводить синтетические данные в конвейер для влияния на решение об аутентификации.

- Производительность биометрической безопасности: производительность биометрической безопасности измеряется с помощью показателя принятия подделки (SAR) , показателя ложного принятия (FAR) и, когда применимо, показателя принятия самозванца (IAR) биометрии. SAR — это метрика, введенная в Android 9 для измерения устойчивости биометрии к атаке физического предъявления. При измерении биометрических данных необходимо следовать протоколам, описанным ниже.

Android использует три типа показателей для измерения эффективности биометрической безопасности.

- Коэффициент принятия подделки (SAR): определяет метрику вероятности того, что биометрическая модель примет ранее записанный, известный хороший образец. Например, при голосовой разблокировке это будет измерять шансы разблокировки телефона пользователя с помощью записанного образца, в котором он говорит: «Окей, Google». Мы называем такие атаки атаками подделки . Также известно как Коэффициент соответствия презентации атаки самозванца (Impostor Attack Presentation Match Rate, IAPMR).

- Коэффициент принятия самозванца (Imposter Acceptance Rate, IAR): определяет метрику вероятности того, что биометрическая модель принимает входные данные, которые должны имитировать известный хороший образец. Например, в механизме доверенного голоса (голосовая разблокировка) Smart Lock это будет измерять, как часто кто-то, пытающийся имитировать голос пользователя (используя похожий тон и акцент), может разблокировать его устройство. Мы называем такие атаки атаками самозванца .

- False Acceptance Rate (FAR): определяет метрики того, как часто модель ошибочно принимает случайно выбранный неверный ввод. Хотя это полезная мера, она не дает достаточной информации для оценки того, насколько хорошо модель противостоит целевым атакам.

Трастовые агенты

Android 10 меняет поведение Trust Agents. Trust Agents не могут разблокировать устройство, они могут только продлить время разблокировки для устройства, которое уже разблокировано. Trusted face устарело в Android 10.

Биометрические классы

Биометрическая безопасность классифицируется с использованием результатов тестов архитектурной безопасности и поддельности. Биометрическая реализация может быть классифицирована как Класс 3 (ранее Strong) , Класс 2 (ранее Weak) или Класс 1 (ранее Convenience) . В таблице ниже описаны общие требования для каждого биометрического класса.

Более подробную информацию см. в текущем документе Android CDD .

| Биометрический класс | Метрики | Биометрический конвейер | Ограничения |

|---|---|---|---|

| Класс 3 (ранее Стронг) | SAR всех видов PAI: 0-7% SAR видов PAI уровня А: <=7% SAR видов PAI уровня B: <=20% SAR любого отдельного вида PAI <= 40% (настоятельно рекомендуется <= 7%) ДАЛЕКО: 1/50k ФНР: 10% | Безопасный |

|

| Класс 2 (ранее Слабый) | SAR всех видов ПАИ: 7-20% SAR видов PAI уровня А: <=20% SAR видов PAI уровня B: <=30% SAR любого отдельного вида PAI <= 40% (настоятельно рекомендуется <= 20%) ДАЛЕКО: 1/50k ФНР: 10% | Безопасный |

|

| Класс 1 (ранее Convenience) | SAR всех видов ПАИ: 20-30% SAR видов PAI уровня А: <=30% SAR видов PAI уровня B: <=40% SAR любого отдельного вида PAI <= 40% (настоятельно рекомендуется <= 30%) ДАЛЕКО: 1/50k ФНР: 10% | Небезопасно или безопасно |

|

Класс 3 против класса 2 против класса 1 модальности

Биометрические классы безопасности назначаются на основе наличия защищенного конвейера и трех показателей принятия - FAR, IAR и SAR. В случаях, когда атака самозванца не существует, мы рассматриваем только FAR и SAR.

Меры, которые необходимо предпринять для всех способов разблокировки, см. в документе «Определение совместимости Android» (CDD).

Аутентификация по лицу и радужной оболочке глаза

Процесс оценки

Процесс оценки состоит из двух фаз. Фаза калибровки определяет оптимальную атаку представления для данного решения аутентификации (то есть калиброванную позицию). Фаза тестирования использует калиброванную позицию для выполнения нескольких атак и оценивает количество успешных атак. Производители устройств Android и биометрических систем должны связаться с Android для получения самых последних рекомендаций по тестированию, отправив эту форму .

Важно сначала определить калиброванную позицию, поскольку SAR следует измерять только с помощью атак на самую слабую точку системы.

Фаза калибровки

Для аутентификации по лицу и радужной оболочке глаза на этапе калибровки необходимо оптимизировать три параметра, чтобы обеспечить оптимальные значения на этапе тестирования: инструмент атаки на представление (PAI), формат представления и производительность в зависимости от разнообразия субъектов.

ЛИЦО

|

ИРИС

|

Тестирование разнообразия

Модели лица и радужной оболочки глаза могут работать по-разному в зависимости от пола, возраста и расы/этнической принадлежности. Калибруйте атаки на презентацию для разных лиц, чтобы максимально увеличить шансы на обнаружение пробелов в производительности.

Фаза тестирования

На этапе тестирования эффективность биометрической безопасности измеряется с использованием оптимизированной атаки на основе презентации из предыдущего этапа.

Подсчет попыток на этапе тестирования

Одна попытка считается окном между представлением лица (реального или поддельного) и получением какой-либо обратной связи от телефона (либо события разблокировки, либо видимого пользователем сообщения). Любые попытки, когда телефон не может получить достаточно данных для попытки сопоставления, не должны включаться в общее количество попыток, используемых для вычисления SAR.

Протокол оценки

Зачисление

Перед началом фазы калибровки для аутентификации по лицу или радужной оболочке глаза перейдите в настройки устройства и удалите все существующие биометрические профили. После удаления всех существующих профилей зарегистрируйте новый профиль с целевым лицом или радужной оболочкой глаза, который будет использоваться для калибровки и тестирования. Важно находиться в ярко освещенной среде при добавлении нового профиля лица или радужной оболочки глаза, а также чтобы устройство было правильно расположено прямо перед целевым лицом на расстоянии от 20 см до 80 см.

Фаза калибровки

Выполните фазу калибровки для каждого вида PAI, поскольку разные виды имеют разные размеры и другие характеристики, которые могут повлиять на оптимальные условия тестирования. Подготовьте PAI.

ЛИЦО

|

ИРИС

|

Проведение фазы калибровки

Справочные позиции

- Исходное положение: исходное положение определяется путем размещения ПАИ на соответствующем расстоянии (20–80 см) перед устройством таким образом, чтобы ПАИ был четко виден в поле зрения устройства, но все остальное используемое (например, подставка для ПАИ) не было видно.

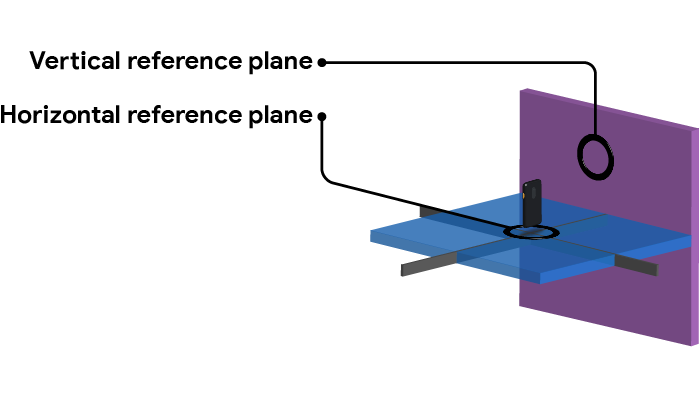

- Горизонтальная плоскость отсчета: пока PAI находится в исходном положении, горизонтальная плоскость между устройством и PAI является горизонтальной плоскостью отсчета.

- Вертикальная плоскость отсчета: пока PAI находится в исходном положении, вертикальная плоскость между устройством и PAI является вертикальной плоскостью отсчета.

Рисунок 1. Опорные плоскости.

Вертикальная дуга

Определите исходное положение, затем протестируйте PAI в вертикальной дуге, сохраняя то же расстояние от устройства, что и исходное положение. Поднимите PAI в той же вертикальной плоскости, создав угол в 10 градусов между устройством и горизонтальной исходной плоскостью, и протестируйте разблокировку по лицу.

Продолжайте поднимать и проверять PAI с шагом в 10 градусов, пока PAI не исчезнет из поля зрения устройства. Запишите все положения, которые успешно разблокировали устройство. Повторите этот процесс, но перемещая PAI по дуге вниз, ниже горизонтальной опорной плоскости. Пример испытаний дуги см. на рисунке 2 ниже.

Горизонтальная дуга

Верните PAI в исходное положение, затем переместите его вдоль горизонтальной плоскости, чтобы создать угол в 10 градусов с вертикальной исходной плоскостью. Выполните тест вертикальной дуги с PAI в этом новом положении. Перемещайте PAI вдоль горизонтальной плоскости с шагом в 10 градусов и выполните тест вертикальной дуги в каждом новом положении.

Рисунок 2. Тестирование по вертикальной и горизонтальной дуге.

Испытания на дугу необходимо повторять с шагом 10 градусов как для левой, так и для правой стороны устройства, а также над и под устройством.

Положение, дающее наиболее надежные результаты разблокировки, является калиброванным положением для типа вида ПАИ (например, вид ПАИ 2D или 3D).

Фаза тестирования

В конце фазы калибровки должно быть одно калиброванное положение для каждого вида PAI. Если калиброванное положение не может быть установлено, то следует использовать опорное положение. Методология испытаний является общей для испытаний как 2D, так и 3D видов PAI.

- Среди зарегистрированных лиц, где E>= 10, и включает не менее 10 уникальных лиц.

- Зарегистрировать лицо/радужную оболочку

- Используя откалиброванное положение из предыдущей фазы, выполните U попыток разблокировки, подсчитывая попытки, как описано в предыдущем разделе, и где U >= 10. Запишите количество успешных разблокировок S.

- Тогда SAR можно измерить следующим образом:

Где:

- E = количество зачислений

- U = количество попыток разблокировки на одну регистрацию

- Si = количество успешных разблокировок для регистрации i

Итерации, необходимые для получения статистически обоснованных выборок показателей ошибок: 95%-ное предположение о доверительной вероятности для всех нижеприведенных значений, большое N

| Допустимая погрешность | Необходимое количество итераций теста для каждого субъекта |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Необходимое время (30 сек на попытку, 10 испытуемых)

| Допустимая погрешность | Общее время |

|---|---|

| 1% | 799,6 часов |

| 2% | 200,1 часов |

| 3% | 88,9 часов |

| 5% | 32,1 часа |

| 10% | 8.1 часов |

Мы рекомендуем ориентироваться на погрешность в 5%, что дает реальный уровень ошибок в генеральной совокупности от 2% до 12%.

Объем

Фаза тестирования измеряет устойчивость аутентификации по лицу в первую очередь против факсимиле лица целевого пользователя. Она не рассматривает атаки, не основанные на факсимиле, такие как использование светодиодов или шаблонов, которые действуют как основные отпечатки. Хотя они еще не показали свою эффективность против систем аутентификации по лицу на основе глубины, нет ничего, что концептуально препятствует этому. Возможно и правдоподобно, что будущие исследования покажут, что это так. На этом этапе этот протокол будет пересмотрен, чтобы включить измерение устойчивости против этих атак.

Аутентификация по отпечаткам пальцев

В Android 9 планка была установлена на минимальном уровне устойчивости к PAI, измеряемом показателем Spoof Acceptance Rate (SAR), который меньше или равен 7%. Краткое обоснование того, почему именно 7%, можно найти в этой записи блога .

Процесс оценки

Процесс оценки состоит из двух фаз. Фаза калибровки определяет оптимальную атаку представления для данного решения аутентификации отпечатков пальцев (то есть калиброванную позицию). Фаза тестирования использует калиброванную позицию для выполнения нескольких атак и оценивает количество успешных атак. Производители устройств Android и биометрических систем должны связаться с Android для получения самых последних рекомендаций по тестированию, отправив эту форму .

Фаза калибровки

Для аутентификации по отпечаткам пальцев необходимо оптимизировать три параметра, чтобы обеспечить оптимальные значения на этапе тестирования: инструмент атаки на презентацию (PAI), формат презентации и производительность в зависимости от разнообразия субъектов.

- PAI — это физическая подделка, например, отпечатанные отпечатки пальцев или формованная реплика — все это примеры презентационных носителей. Настоятельно рекомендуются следующие поддельные материалы

- Оптические датчики отпечатков пальцев (FPS)

- Копировальная бумага/прозрачная пленка с непроводящими чернилами

- Нокс Желатин

- Латексная краска

- Клей Элмера Все

- Емкостный FPS

- Нокс Желатин

- Клей для дерева Elmer's Carpenter's Interior

- Клей Элмера Все

- Латексная краска

- Ультразвуковой FPS

- Нокс Желатин

- Клей для дерева Elmer's Carpenter's Interior

- Клей Элмера Все

- Латексная краска

- Оптические датчики отпечатков пальцев (FPS)

- Формат представления относится к дальнейшей манипуляции PAI или средой таким образом, чтобы это способствовало подделке. Например, ретуширование или редактирование изображения отпечатка пальца с высоким разрешением перед созданием 3D-реплики.

- Производительность по разнообразию субъектов особенно важна для настройки алгоритма. Тестирование потока калибровки по полу субъектов, возрастным группам и расам/этническим группам часто может выявить существенно худшую производительность для сегментов мирового населения и является важным параметром для калибровки на этом этапе.

Тестирование разнообразия

Возможно, что считыватели отпечатков пальцев будут работать по-разному в зависимости от пола, возраста и расы/этнической принадлежности. Небольшой процент населения имеет отпечатки пальцев, которые трудно распознать, поэтому следует использовать различные отпечатки пальцев для определения оптимальных параметров распознавания и тестирования на подделку.

Фаза тестирования

Фаза тестирования — это когда измеряется эффективность биометрической безопасности. Как минимум, тестирование должно проводиться некооперативным образом, то есть любые собранные отпечатки пальцев собираются путем их снятия с другой поверхности, а не путем активного участия объекта в сборе отпечатков пальцев, например, путем создания кооперативного слепка пальца субъекта. Последнее допускается, но не является обязательным.

Подсчет попыток на этапе тестирования

Одна попытка засчитывается как интервал между предъявлением отпечатка пальца (реального или поддельного) датчику и получением отклика от телефона (либо события разблокировки, либо видимого пользователю сообщения).

Любые попытки, в ходе которых телефону не удается получить достаточно данных для сопоставления, не следует включать в общее число попыток, используемых для расчета SAR.

Протокол оценки

Зачисление

Перед началом фазы калибровки для аутентификации по отпечаткам пальцев перейдите в настройки устройства и удалите все существующие биометрические профили. После удаления всех существующих профилей зарегистрируйте новый профиль с целевым отпечатком пальца, который будет использоваться для калибровки и тестирования. Следуйте всем инструкциям на экране, пока профиль не будет успешно зарегистрирован.

Фаза калибровки

Оптический FPS

Это похоже на этапы калибровки ультразвукового и емкостного сканеров, но с использованием как 2D, так и 2,5D PAI-видов отпечатка пальца целевого пользователя.

- Снимите скрытую копию отпечатка пальца с поверхности.

- Тест с 2D видами PAI

- Поместите поднятый отпечаток пальца на датчик.

- Тест с видами 2.5D PAI.

- Создайте PAI отпечатка пальца

- Поместите PAI на датчик.

Ультразвуковой FPS

Калибровка для ультразвука подразумевает снятие скрытой копии целевого отпечатка пальца. Например, это может быть сделано с использованием отпечатков пальцев, снятых с помощью дактилоскопического порошка, или напечатанных копий отпечатка пальца, и может включать ручное повторное касание изображения отпечатка пальца для достижения лучшей подделки.

После получения скрытой копии целевого отпечатка пальца выполняется ПАЙ.

Емкостный FPS

Калибровка емкостного датчика включает те же этапы, что описаны выше для ультразвуковой калибровки.

Фаза тестирования

- Получите регистрацию не менее 10 уникальных людей, используя те же параметры, которые использовались при расчете FRR/FAR.

- Создайте PAI для каждого человека

- Тогда SAR можно измерить следующим образом:

Итерации, необходимые для получения статистически обоснованных выборок показателей ошибок: 95%-ное предположение о доверительной вероятности для всех нижеприведенных значений, большое N

| Допустимая погрешность | Необходимое количество итераций теста для каждого субъекта |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Необходимое время (30 сек на попытку, 10 испытуемых)

| Допустимая погрешность | Общее время |

|---|---|

| 1% | 799,6 часов |

| 2% | 200,1 часов |

| 3% | 88,9 часов |

| 5% | 32,1 часа |

| 10% | 8.1 часов |

Мы рекомендуем ориентироваться на погрешность в 5%, что дает реальный уровень ошибок в генеральной совокупности от 2% до 12%.

Объем

Этот процесс настроен на проверку устойчивости аутентификации по отпечаткам пальцев, прежде всего, по факсимиле отпечатка пальца целевого пользователя. Методология тестирования основана на текущих материальных затратах, доступности и технологии. Этот протокол будет пересмотрен, чтобы включить измерение устойчивости к новым материалам и технологиям по мере того, как они станут практичными для выполнения.

Общие соображения

Хотя для каждого метода требуется своя настройка теста, есть несколько общих аспектов, которые применимы ко всем из них.

Тестирование реального оборудования

Собранные показатели SAR/IAR могут быть неточными, когда биометрические модели тестируются в идеальных условиях и на другом оборудовании, чем оно будет фактически отображаться на мобильном устройстве. Например, модели голосовой разблокировки, откалиброванные в безэховой камере с использованием многомикрофонной установки, ведут себя совершенно по-другому при использовании на устройстве с одним микрофоном в шумной среде. Чтобы получить точные показатели, тесты следует проводить на реальном устройстве с установленным оборудованием, а в случае неудачи — с оборудованием, которое будет отображаться на устройстве.

Используйте известные атаки

Большинство биометрических модальностей, используемых сегодня, были успешно подделаны, и существует публичная документация по методологии атаки. Ниже мы приводим краткий обзор высокого уровня тестовых установок для модальностей с известными атаками. Мы рекомендуем использовать описанную здесь установку везде, где это возможно.

Ожидайте новых атак

Для модальностей, где были сделаны значительные новые улучшения, документ настройки теста может не содержать подходящей настройки, и может не существовать известной публичной атаки. Существующие модальности также могут нуждаться в настройке их настройки теста в связи с недавно обнаруженной атакой. В обоих случаях вам необходимо придумать разумную настройку теста. Пожалуйста, используйте ссылку «Обратная связь с сайтом» внизу этой страницы, чтобы сообщить нам, создали ли вы разумный механизм, который можно добавить.

Настройки для различных модальностей

Отпечаток пальца

| ИАР | Не нужно. |

| САР |

|

Лицо и радужная оболочка глаза

| ИАР | Нижняя граница будет зафиксирована SAR, поэтому отдельно ее измерять не нужно. |

| САР |

|

Голос

| ИАР |

|

| САР |

|