Aby urządzenie było zgodne z Androidem, jego implementacja musi spełniać wymagania podane w dokumentacji zdefiniowanej zgodności z Androidem (CDD). CDD na Androidzie ocenia bezpieczeństwo implementacji funkcji biometrycznej na podstawie zabezpieczeń architektonicznych i podatności na oszustwo.

- Bezpieczeństwo architektury: odporność systemu biometrycznego na kompromisy w jądrze lub na platformie. System jest uważany za bezpieczny, jeśli kompromisy w jądrze i platformie nie umożliwiają odczytania nieprzetworzonych danych biometrycznych ani wstrzyknięcia do systemu danych syntetycznych, które mogłyby wpłynąć na decyzję uwierzytelniającą.

- Wydajność zabezpieczeń biometrycznych: wydajność zabezpieczeń biometrycznych jest mierzona za pomocą wskaźnika akceptacji podrobionego biometrycznego wzorku podpisu, wskaźnika fałszywej akceptacji (FAR) oraz, w stosownych przypadkach, wskaźnika akceptacji podrobionego podpisu biometrycznego (IAR). SAR to wskaźnik wprowadzony w Androidzie 9, który mierzy odporność biometrycznych danych na fizyczne ataki typu „prezentacja”. Podczas pomiaru danych biometrycznych musisz przestrzegać opisanych poniżej protokołów.

Android używa 3 typów danych do pomiaru skuteczności zabezpieczeń biometrycznych.

- Współczynnik akceptacji sfałszowania (SAR): określa prawdopodobieństwo, że model biometryczny zaakceptuje wcześniej zarejestrowaną, znaną i sprawdzoną próbkę. Na przykład w przypadku odblokowywania głosem oznacza to zmierzenie szans na odblokowanie telefonu użytkownika za pomocą nagranego fragmentu, w którym użytkownik mówi „OK, Google”. Takie ataki nazywamy atakami spoofingowymi. Inna nazwa to impostor attack presentation match rate (IAPMR).

- Współczynnik akceptacji podstępnego (IAR): definiuje miarę prawdopodobieństwa, że model biometryczny zaakceptuje dane wejściowe, które mają naśladować znany dobry przykład. Na przykład w przypadku mechanizmu zaufanego głosu (odblokowania głosem) Smart Lock można mierzyć, jak często ktoś próbuje odblokować urządzenie, naśladując głos użytkownika (za pomocą podobnego tonu i akcentu). Takie ataki nazywamy atakami podszywającymi się pod inne konta.

- Współczynnik błędów akceptacji (FAR): określa, jak często model błędnie akceptuje losowo wybrany nieprawidłowy element wejściowy. Chociaż jest to przydatny wskaźnik, nie dostarcza wystarczających informacji do oceny, jak dobrze model radzi sobie z celowanymi atakami.

Agenty zaufania

Android 10 zmienia sposób działania agentów zaufania. Agenty zaufania nie mogą odblokowywać urządzeń, ale mogą przedłużać czas odblokowania urządzenia, które jest już odblokowane. Zaufana twarz została wycofana w Androidzie 10.

Klasy biometryczne

Bezpieczeństwo biometryczne jest klasyfikowane na podstawie wyników testów bezpieczeństwa i podatności na oszukanie. Wdrożenie biometryczne może być sklasyfikowane jako klasa 3 (dawniej silne), klasa 2 (dawniej słabe) lub klasa 1 (dawniej wygodne). Tabela poniżej zawiera ogólne wymagania dotyczące poszczególnych klas danych biometrycznych.

Więcej informacji znajdziesz w bieżącym CDD Androida.

| Klasa biometryczna | Dane | Przetwarzanie biometryczne | Ograniczenia |

|---|---|---|---|

| Klasa 3 (wcześniej silna) |

SAR wszystkich gatunków wirusów powodujących choroby zakaźne: 0–7% SAR wszystkich gatunków wirusów powodujących choroby zakaźne: ⩽7% SAR wszystkich gatunków wirusów powodujących choroby zakaźne: ⩽20% SAR wszystkich gatunków wirusów powodujących choroby zakaźne: ⩽40% (zalecane) ⩽7%) FAR: 1/50k FRR: 10% |

Bezpieczne |

|

| Klasa 2 (wcześniej Słaba) |

SAR wszystkich gatunków PAI: 7–20% SAR wszystkich gatunków PAI na poziomie A: <=20% SAR wszystkich gatunków PAI na poziomie B: <=30% SAR wszystkich gatunków PAI: <= 40% (zalecane) <= 20%) FAR: 1/50k FRR: 10% |

Bezpieczne |

|

| Klasa 1 (dawniej Usługi) |

SAR wszystkich gatunków wirusów powodujących choroby zakaźne: 20–30% SAR wszystkich gatunków wirusów powodujących choroby zakaźne: <=30% SAR wszystkich gatunków wirusów powodujących choroby zakaźne: <=40% SAR wszystkich gatunków wirusów powodujących choroby zakaźne: <= 40% (zalecane) <= 30%) FAR: 1/50k FRR: 10% |

Niezabezpieczona lub zabezpieczona |

|

Porównywanie modułów klasy 3, 2 i 1

Klasy zabezpieczeń biometrycznych są przypisywane na podstawie obecności bezpiecznego procesu i 3 poziomów akceptacji: FAR, IAR i SAR. W przypadku, gdy atak podszycia się pod inną osobę nie występuje, bierzemy pod uwagę tylko współczynniki FAR i SAR.

Informacje o środkach, które należy podjąć w przypadku wszystkich metod odblokowania, znajdziesz w dokumentacji dotyczącej zgodności Androida (CDD).

uwierzytelnianie za pomocą twarzy i tęczówki;

Proces oceny

Proces oceny składa się z 2 etapów. Etap kalibracji określa optymalny atak na prezentację dla danego rozwiązania uwierzytelniającego (czyli zkalibrowaną pozycję). Faza testowania wykorzystuje skalibrowane położenie do wykonywania wielu ataków i ocenia, ile razy atak był skuteczny. Producenci urządzeń z Androidem i systemów biometrycznych powinni skontaktować się z Androidem, aby uzyskać aktualne wskazówki dotyczące testowania. W tym celu należy przesłać ten formularz.

Należy najpierw określić skalibrowane położenie, ponieważ SAR powinien być mierzony tylko przy użyciu ataków na największy punkt słabości systemu.

Faza kalibracji

Aby zapewnić optymalne wartości w fazie testowania, w fazie kalibracji należy zoptymalizować 3 parametry uwierzytelniania twarzy i tęczówki: instrument ataku na prezentację (PAI), format prezentacji i skuteczność w różnorodnych warunkach.

TWARZ

|

IRIS

|

Testowanie różnorodności

Modele twarzy i tęczówki mogą działać inaczej w zależności od płci, grupy wiekowej oraz rasy/grupy etnicznej. Kalibrowanie ataków na prezentacje na różnych twarzach w celu zmaksymalizowania szans na odkrycie luk w skuteczności.

Faza testów

W fazie testów mierzy się skuteczność zabezpieczeń biometrycznych za pomocą zoptymalizowanego ataku prezentacyjnego z poprzedniej fazy.

Zliczanie prób w etapu testowania

Pojedynczy próba to czas od momentu wyświetlenia twarzy (prawdziwej lub sfałszowanej) do otrzymania informacji zwrotnej z telefonu (zdarzenia odblokowania lub widocznej wiadomości). Próby, w których telefon nie może uzyskać wystarczającej ilości danych, aby dopasować obraz, nie powinny być uwzględniane w łącznej liczbie prób użytych do obliczenia SAR.

Protokół oceny

Rejestracja

Przed rozpoczęciem fazy kalibracji uwierzytelniania twarzą lub tęczówki otwórz ustawienia urządzenia i usuń wszystkie istniejące profile biometryczne. Po usunięciu wszystkich dotychczasowych profili zarejestruj nowy profil z twarzą lub tęczówką docelową, która będzie używana do kalibracji i testowania. Podczas dodawania nowego profilu twarzy lub tęczówki ważne jest, aby znajdować się w dobrze oświetlonym miejscu i ustawić urządzenie bezpośrednio przed twarzą w odległości 20–80 cm.

Faza kalibracji

Przeprowadź fazę kalibracji dla każdego gatunku PAI, ponieważ różne gatunki mają różne rozmiary i inne cechy, które mogą wpływać na optymalne warunki testowania. Przygotuj PAI.

TWARZ

|

IRIS

|

Przeprowadź fazę kalibracji

Pozycje referencyjne

- Pozycja odniesienia: pozycja odniesienia jest określana przez umieszczenie urządzenia w odpowiedniej odległości (20–80 cm) przed urządzeniem w taki sposób, aby było ono wyraźnie widoczne w polu widzenia urządzenia, a inne elementy (np. podstawka) nie były widoczne.

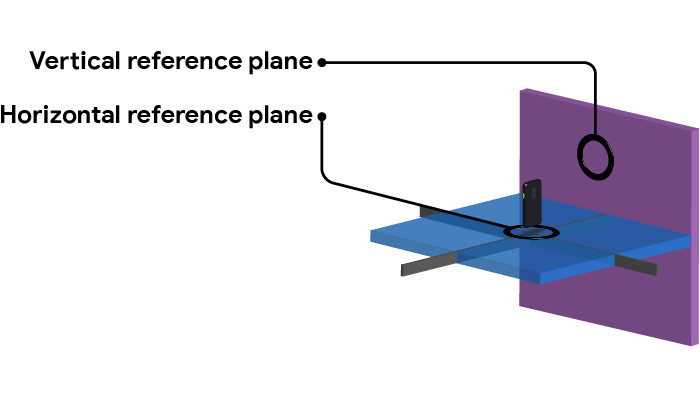

- Płaszczyzna odniesienia poziomego: gdy element PAI jest w pozycji odniesienia, płaszczyzna pozioma między urządzeniem a elementem PAI jest płaszczyzną odniesienia poziomego.

- Pionowa płaszczyzna odniesienia: gdy urządzenie z urządzeniem do pomiaru ciśnienia jest w pozycji odniesienia, pionowa płaszczyzna między urządzeniem a urządzeniem do pomiaru ciśnienia jest pionową płaszczyzną odniesienia.

Rysunek 1. płaszczyzny odniesienia.

Łuk pionowy

Określ pozycję odniesienia, a następnie przetestuj PAI na łuku pionowym, zachowując tę samą odległość od urządzenia co w przypadku pozycji odniesienia. Podnieś PAI w tej samej płaszczyźnie pionowej, tworząc kąt 10° między urządzeniem a poziomą płaszczyzną odniesienia, i przetestuj odblokowywanie twarzą.

Kontynuuj podnoszenie i testowanie PAI co 10 stopni, aż nie będzie już widoczny w polu widzenia urządzenia. Zapisz wszystkie pozycje, w których urządzenie zostało odblokowane. Powtórz tę czynność, ale przesuń PAI w łuk w dół poniżej poziomej płaszczyzny odniesienia. Przykład testów łukowych znajdziesz na rysunku 2 poniżej.

Łuk poziomy

Przywróć PAI do pozycji odniesienia, a następnie przesuń go wzdłuż poziomej płaszczyzny, aby utworzyć kąt 10° z płaszczyzną odniesienia pionowego. Wykonaj test łuku pionowego z urządzeniem PAI w nowej pozycji. Przesuń PAI wzdłuż poziomej płaszczyzny z co 10 stopni i wykonaj test łuku pionowego w każdej nowej pozycji.

Rysunek 2. Testowanie wzdłuż łuku pionowego i poziomego.

Testy łuku należy powtórzyć w odstępach 10° po lewej i po prawej stronie urządzenia, a także nad i pod urządzeniem.

Pozycja, która zapewnia najbardziej niezawodne wyniki odblokowania, to pozycja skalibrowana dla danego typu interfejsu PAI (np. interfejsu PAI 2D lub 3D).

Etap testowania

Na koniec fazy kalibracji powinna być jedna skalibrowana pozycja na gatunek PAI. Jeśli nie można ustalić pozycji skalibrowania, należy użyć pozycji odniesienia. Metodyka testowania jest wspólna dla testów zarówno 2D, jak i 3D.

- W przypadku zarejestrowanych twarzy, gdzie E>= 10, i obejmuje co najmniej 10 unikalnych twarzy.

- Rejestrowanie twarzy/tęczówki

- Korzystając z skalibrowanego położenia z poprzedniej fazy, wykonaj U prób odblokowania, licząc próby zgodnie z opisem w poprzedniej sekcji, przy czym U >= 10. Zapisz liczbę udanych odblokowań.S

- Współczynnik SAR można następnie mierzyć jako:

Gdzie:

- E = liczba rejestracji

- U = liczba prób odblokowania na rejestrację

- Si = liczba udanych odblokowań dla rejestracji i

Iteracje wymagane do uzyskania statystycznie wiarygodnych próbek odsetków błędów: założenie 95% ufności dla wszystkich wartości poniżej, duża liczba N

| Margines błędu | Liczba iteracji testu na temat |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Czas potrzebny do wykonania zadania (30 sekund na próbę, 10 osób)

| Margines błędu | Łączny czas |

|---|---|

| 1% | 799,6 godzin |

| 2% | 200,1 godz. |

| 3% | 88,9 godz. |

| 5% | 32,1 godz. |

| 10% | 8,1 godz. |

Zalecamy ustawienie marginesu błędu na poziomie 5%, co daje rzeczywisty wskaźnik błędu w populacji wynoszący od 2% do 12%.

Zakres

W tej fazie testowania sprawdzamy odporność uwierzytelniania twarzą głównie na fałszowanie twarzy docelowego użytkownika. Nie dotyczy to ataków niefaksymilowych, takich jak wykorzystanie diod LED lub wzorów, które działają jak główne odbitki. Chociaż nie wykazano jeszcze, że są one skuteczne w przypadku systemów uwierzytelniania twarzy opartych na głębi, nic nie stoi na przeszkodzie, aby tak było. Jest to możliwe i prawdopodobne, że przyszłe badania potwierdzą tę tezę. W tej chwili ten protokół zostanie zmieniony, aby uwzględniał pomiar odporności na te ataki.

Uwierzytelnianie odciskiem palca

W Androidzie 9 minimalna odporność na PAI została określona na podstawie wskaźnika akceptacji spoofów (SAR) wynoszącego co najwyżej 7%. Krótkie uzasadnienie, dlaczego 7%, znajdziesz w tym poście na blogu.

Proces oceny

Proces oceny składa się z 2 etapów. Etap kalibracji określa optymalny atak na prezentację dla danego rozwiązania uwierzytelniania odciskiem palca (czyli pozycję kalibracji). Faza testowania wykorzystuje skalibrowane położenie do przeprowadzania wielu ataków i ocenia, ile razy atak był skuteczny. Producenci urządzeń z Androidem i systemów biometrycznych powinni skontaktować się z Androidem, aby uzyskać aktualne wskazówki dotyczące testowania. W tym celu należy przesłać ten formularz.

Faza kalibracji

Aby zapewnić optymalne wartości na etapie testowania, należy zoptymalizować 3 parametry uwierzytelniania za pomocą odcisku palca: instrument ataku prezentujący (PAI), format prezentacji i skuteczność w różnorodnych grupach

- PAI to fizyczny element oszustwa, np. wydrukowany odcisk palca lub odlew.

- Zdecydowanie zalecamy korzystanie z tych poniżej wymienionych materiałów:

- Optyczne czytniki linii papilarnych (FPS)

- Papier kopiujący/przezroczysty z nieprzewodzącym tuszem

- Knox Gelatin

- Farba lateksowa

- Elmer's Glue All

- FPS dotykowy

- Knox Gelatin

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- Farba lateksowa

- Ultrasonic FPS

- Knox Gelatin

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- Farba lateksowa

- Optyczne czytniki linii papilarnych (FPS)

- Format prezentacji dotyczy dalszej manipulacji PAI lub środowiska w sposób ułatwiający podszywanie. Na przykład retusz lub edytowanie obrazu odcisku palca w wysokiej rozdzielczości przed utworzeniem kopii 3D.

- Wyniki w przypadku różnorodności tematów są szczególnie istotne dla dostosowania algorytmu. Testowanie procesu kalibracji w przypadku różnych płci, grup wiekowych i ras/grup etnicznych często ujawnia znacznie gorsze wyniki w przypadku segmentów globalnej populacji. Jest to ważny parametr do skalibrowania na tym etapie.

Testowanie różnorodności

Czytniki linii papilarnych mogą działać inaczej w zależności od płci, grupy wiekowej i rasy/grupy etnicznej. Niewielki odsetek populacji ma odciski palców, które są trudne do rozpoznania, dlatego należy używać różnych odcisków palców, aby określić optymalne parametry rozpoznawania i testowania pod kątem fałszowania.

Etap testowania

W fazie testów mierzy się skuteczność zabezpieczeń biometrycznych. Testy powinny być przeprowadzane w sposób niewymagający współpracy, co oznacza, że wszystkie zebrane odciski palców są pobierane z innej powierzchni, a nie w sposób aktywny, np. przez wykonanie odlewu palca. Ta ostatnia opcja jest dozwolona, ale nie jest wymagana.

Zliczanie prób w etapu testowania

Pojedynczy próba to czas od przedstawienia odcisku palca (prawdziwego lub sfałszowanego) do otrzymania informacji zwrotnej od telefonu (zdarzenie odblokowania lub widoczna dla użytkownika wiadomość).

Próby, w których telefon nie może uzyskać wystarczającej ilości danych, aby dopasować obraz, nie powinny być uwzględniane w łącznej liczbie prób użytych do obliczenia SAR.

Protokół oceny

Rejestracja

Przed rozpoczęciem fazy kalibracji uwierzytelniania odciskiem palca przejdź do ustawień urządzenia i usuń wszystkie istniejące profile biometryczne. Po usunięciu wszystkich dotychczasowych profili zarejestruj nowy profil z docelowym odciskiem palca, który będzie używany do kalibracji i testowania. Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aż profil zostanie zarejestrowany.

Faza kalibracji

Optyczny FPS

Jest to podobne do faz kalibracji w przypadku ultradźwięków i czujników pojemnościowych, ale z uwzględnieniem zarówno odcisków palców 2D, jak i 2,5D.

- Zdobyć latentny odcisk palca z powierzchni.

- Testowanie z użyciem 2D PAI species

- Umieść odbitykę na czytniku

- Testowanie z użyciem gatunków 2,5D PAI.

- Tworzenie PAI odcisku palca

- Umieść czujnik PAI na czujniku

Ultrasonic FPS

Kalibrowanie w przypadku ultradźwięków polega na wyodrębnianiu ukrytej kopii odcisku palca docelowego. Może to być na przykład odcisk palca uzyskany przy użyciu proszku do odcisków palców lub wydrukowany. Może też obejmować ręczne retuszowanie obrazu odcisku palca w celu uzyskania lepszego efektu.

Po uzyskaniu ukrytej kopii docelowego odcisku palca tworzony jest PAI.

Pojemnościowa FPS

W przypadku kalibracji pojemnościowej należy wykonać te same czynności, co w przypadku kalibracji ultradźwiękowej.

Etap testowania

- Zarejestruj co najmniej 10 unikalnych osób, używając tych samych parametrów, które zostały użyte do obliczenia FRR/FAR.

- Tworzenie profili PAI dla każdej osoby

- Współczynnik SAR można następnie mierzyć jako:

Iteracje wymagane do uzyskania statystycznie wiarygodnych próbek odsetków błędów: założenie 95% ufności dla wszystkich wartości poniżej, duża liczba N

| Margines błędu | Liczba iteracji testu na temat |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Czas potrzebny do wykonania zadania (30 sekund na próbę, 10 osób)

| Margines błędu | Łączny czas |

|---|---|

| 1% | 799,6 godzin |

| 2% | 200,1 godz. |

| 3% | 88,9 godz. |

| 5% | 32,1 godz. |

| 10% | 8,1 godz. |

Zalecamy ustawienie marginesu błędu na poziomie 5%, co daje rzeczywisty wskaźnik błędu w populacji wynoszący od 2% do 12%.

Zakres

Ten proces jest skonfigurowany tak, aby testować odporność uwierzytelniania odciskiem palca głównie na fałszowanie odcisków palców docelowego użytkownika. Metodyka testowania opiera się na aktualnych kosztach materiałów, dostępności i technologii. Ten protokół zostanie zaktualizowany, aby uwzględniał pomiar odporności na nowe materiały i techniki, gdy tylko staną się one praktyczne.

Wspólne kwestie

Każda metoda wymaga innej konfiguracji testu, ale są pewne aspekty wspólne dla wszystkich.

Testowanie rzeczywistego sprzętu

Zbierane dane SAR/IAR mogą być niedokładne, gdy modele biometryczne są testowane w idealnych warunkach i na innym sprzęcie niż na urządzeniu mobilnym. Na przykład modele odblokowywania głosem skalibrowane w pomieszczenie bezdźwiękowym przy użyciu konfiguracji z wieloma mikrofonami działają zupełnie inaczej, gdy są używane na urządzeniu z jednym mikrofonem w hałabłą. Aby uzyskać dokładne dane, testy należy przeprowadzić na rzeczywistym urządzeniu ze sprzętem zainstalowanym na nim lub z użyciem sprzętu, który ma być używany na tym urządzeniu.

Wykorzystywanie znanych ataków

Większość obecnie używanych metod biometrycznych została już oszukana, a metodologia ataków jest opisana w publicznych dokumentach. Poniżej przedstawiamy ogólne omówienie konfiguracji testów dla modalności z znanymi atakami. W miarę możliwości zalecamy korzystanie z tutaj opisanej konfiguracji.

Przewiduj nowe ataki

W przypadku metod, w których wprowadzono znaczące nowe ulepszenia, dokument konfiguracji testu może nie zawierać odpowiedniej konfiguracji, a nieznane ataki mogą nie być publicznie znane. Istniejące metody mogą też wymagać dostosowania konfiguracji testowej w następstwie nowo odkrytego ataku. W obu przypadkach musisz zaproponować rozsądną konfigurację testu. Użyj linku Informacje o witrynie na dole tej strony, aby poinformować nas, czy masz skonfigurowany rozsądny mechanizm, który można dodać.

Konfiguracja dla różnych modalności

Odcisk palca

| IAR | Zbędne. |

| SAR |

|

Twarz i tęczówka

| IAR | Dolna granica zostanie uwzględniona w SAR, więc nie trzeba jej mierzyć osobno. |

| SAR |

|

Głos

| IAR |

|

| SAR |

|